Protégez vos données sur les réseaux sociaux Lire aussi : Comment convertir un PDF protégé ?.

Dans le monde numérique, la Commission Nationale de l’Informatique et des Libertés (CNIL) est le régulateur des données personnelles. A voir aussi : Comment fonctionne la sécurité informatique ?. Elle accompagne les professionnels dans leur mise en conformité et aide les particuliers à contrôler leurs données personnelles et à exercer leurs droits.

Quel est le rôle de la CNIL dans le RGPD ? Il est chargé d’assurer la protection des données personnelles et des fichiers et traitements informatiques ou papier, tant publics que privés.

Accéder à tous les locaux professionnels, demander communication de tout document nécessaire et en prendre copie, recueillir toutes informations utiles et interroger chaque personne, accéder aux programmes et données informatiques. Lire aussi : Quelle est la politique de sécurité à mettre en place pour protéger le réseau informatique d’une organisation ?.

La CNIL est chargée de s’assurer que l’informatique est au service des citoyens et qu’elle ne porte pas atteinte à l’identité humaine, aux droits de l’homme, à la vie privée, aux libertés individuelles ou au public.

La CNIL a le pouvoir de contrôler tous les organismes qui traitent des données personnelles. Les entreprises privées, les associations ou encore les organismes publics peuvent donc être soumis au contrôle de la CNIL.

La CNIL peut contrôler les organismes suite à des plaintes qu’ils reçoivent, des signalements qui leur sont faits ou parce qu’ils décident de se saisir d’un dossier particulier.

Quand devez-vous informer la CNIL ? La notification doit être faite dans les meilleurs délais et au plus tard 72 heures après que le responsable du traitement en a eu connaissance.

Pour faire valoir vos droits et libertés informatiques, vous devez au préalable vous adresser directement aux organismes détenteurs de vos données. En cas de difficultés, d’insatisfaction ou d’absence de réponse, vous pouvez contacter la CNIL.

Pour faire valoir vos droits et libertés informatiques, vous devez au préalable vous adresser directement aux organismes détenteurs de vos données. En cas de difficultés, d’insatisfaction ou d’absence de réponse, vous pouvez contacter la CNIL.

La CNIL répond aux demandes des particuliers et des professionnels. Toute personne peut saisir la CNIL des difficultés à exercer ses droits en adressant une réclamation.

La décision de procéder à un contrôle est prise par le président de la CNIL sur proposition des agents de la CNIL. Les contrôles sont effectués par des membres de la CNIL, experts en droit de la protection des données personnelles.

Ainsi assurer l’intégrité des données nécessaires : Fiabiliser la collecte des données. Toutes les entrées doivent être examinées et validées et être cohérentes avec le dictionnaire de données. Contrôlez les autorisations et les droits d’accès et de modification.

Quelle est la technique pour assurer la confidentialité des données ? Basé sur le même principe que le chiffrement à double clé et l’échange de certificats, le protocole SSL garantit l’identité des différents correspondants, ainsi que l’intégrité et la confidentialité des échanges sur Internet.

Le moyen le plus efficace d’assurer l’intégrité de vos données est de les chiffrer. Cela s’applique à la fois au transfert de données et aux données du reste.

Fondamentaux de la Sécurité Informatique Disponibilité : Maintenir le bon fonctionnement du système d’information. Confidentialité : rend l’information incompréhensible aux personnes autres que les seuls acteurs d’une transaction. Non-répudiation : garantit qu’une transaction ne sera pas rejetée.

L’intégrité des données fait référence à la fiabilité et à la crédibilité des données tout au long de leur cycle de vie. Il peut être représentatif de l’état de vos données (valides ou non) ou du processus de garantie et de maintien de la validité et de l’exactitude des données.

L’intégrité du fichier est la confirmation que les données envoyées, reçues ou stockées sont complètes et n’ont pas été modifiées.

Utilisez les journaux pour suivre les ajouts, les modifications ou les suppressions de données ; réaliser des audits internes réguliers ; utiliser un logiciel de détection d’erreurs.

L’intégrité des fichiers peut être compromise par une erreur humaine ou, pire, par des actions malveillantes. Par exemple, des données qui pourraient être accidentellement endommagées lors d’un transfert d’un appareil à un autre pourraient être exploitées voire détruites par des pirates.

En installant l’application Hide SMS, qui est disponible gratuitement dans le Google Play Store, vous pouvez être sûr que personne ne pourra accéder à vos SMS. Vous choisissez de masquer les messages vous-même. L’application Hide SMS vous permet de maintenir la confidentialité de votre correspondance.

Comment masquer un SMS sur mon téléphone portable ? En effet, même si vous oubliez volontairement de signer votre message, il n’est a priori pas possible de masquer votre numéro comme si vous passiez un appel avec la commande #31# Cependant, certaines applications et sites internet permettent d’envoyer des SMS anonymes.

Ouvrez l’application Messages sur votre appareil Android. L’application vous permet d’archiver les conversations pour les masquer sur votre écran d’accueil sans avoir à les supprimer définitivement.

Signal est peut-être le meilleur choix en matière de portée, de sécurité et de confidentialité. Cependant, il n’est pas aussi populaire que les applications de messagerie et de messagerie, car il ne s’agit pas d’une application et de téléphones préchargés standard.

Dès que vous commencez à discuter avec Text Secure, un cadenas apparaît à la fin de chaque message ainsi que dans la barre de saisie, ce qui prouve que les messages que vous envoyez ou recevez sont sécurisés. A noter que les messages sécurisés s’affichent en bleu et les SMS/MMS en vert.

Lorsqu’une icône de cadenas apparaît à côté de l’horodatage du message, ainsi que du bouton d’envoi lors de la rédaction d’un message, cela signifie qu’un chiffrement de bout en bout est utilisé.

L’application TextSecure, disponible dans le Google Play Store, résout ce problème en cryptant les messages SMS de votre appareil Android. Au démarrage, définissez un mot de passe pour le cryptage qui vous est demandé à chaque lancement du logiciel.

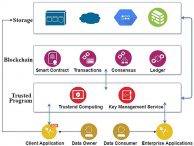

Une base de données est une collection organisée d’informations structurées, généralement stockées électroniquement dans un système informatique. Une base de données est généralement contrôlée par un système de gestion de base de données (SGBD).

A quoi sert une base de données ? La base de données a pour but de garantir l’intégrité et la confidentialité des données.

En simplifiant on peut dire que la base de données décrit la structure informatique, le contenant, tandis que la base de données représente le contenu de la base, c’est-à-dire un ensemble de données concernant un domaine de connaissance.

Différents types de bases de données Base de données sur les composés chimiques Sequencebank Base de données médicale Base de données bibliographique Base de données de revues et d’ouvrages scientifiques.

Une base de données est une collection d’informations organisées de manière à être facilement accessibles, gérées et mises à jour. Il est utilisé par les organisations comme méthode de stockage, de gestion et de récupération d’informations.

Sources :