Aujourd’hui, plusieurs entreprises ont leur propre serveur. Ils doivent donc protéger l’accès à ce dernier en le plaçant dans un local fermé et climatisé, au centre du bâtiment et non au rez-de-chaussée. On voit souvent des entreprises installer leurs serveurs dans des endroits sans climatisation.

Le RGPD en pratique : la protection des données de vos collaborateurs A voir aussi : Quel métier pour gagner 2500 euros par mois ?.

Quelles sont les actions qu’une organisation doit prendre pour protéger les données de ses employés ? Veille technologique et juridique, sensibilisation du personnel, anticipation des violations de données… autant d’actions qui peuvent être menées pour assurer un niveau de protection élevé et constant au sein de l’entreprise !

Le système d’information doit être à l’abri des attaques extérieures. Voir l’article : Comment enlever le moteur de recherche Search ?. Le premier niveau de protection doit être assuré par des dispositifs de sécurité logiques spécifiques tels que des routeurs de filtrage (ACL), des pare-feu, des sondes antivol, etc.

Quels sont les 4 facteurs de la sécurité informatique ? La norme traitant des systèmes de management de la sécurité de l’information (SMSI) est la norme ISO/CEI 27001 qui met l’accent sur la confidentialité – « Intégrité – accessibilité », ce qui signifie en français accessibilité, intégrité et vie privée.

Les cybercriminels passent par le réseau de l’entreprise pour accéder aux informations confidentielles de l’entreprise. Lire aussi : Quelle Cryptomonnaie acheter en ce moment ?. Il est donc important de protéger ces données afin de préserver la souveraineté de l’entreprise.

Pourquoi les données critiques doivent-elles être protégées ? Il est important d’identifier les données à protéger, les risques auxquels elles pourraient être exposées et les conséquences pour l’entreprise en cas de perte ou de fuite. Cette étape permet de définir le niveau et la méthode de protection les plus appropriés.

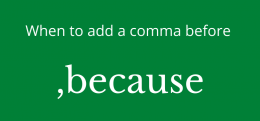

Adoptez une politique de mot de passe rigoureuse L’accès à un poste informatique ou à un dossier à l’aide d’un identifiant et d’un mot de passe est la première forme de protection. Le mot de passe doit être personnel, difficile d’accès et tenu secret. Par conséquent, il ne doit être écrit sur aucun support.

Pour chaque entreprise qui utilise le réseau, la cybersécurité devient de plus en plus urgente. Les cybercriminels passent par le réseau de l’entreprise pour accéder aux informations confidentielles de l’entreprise. Il est donc important de protéger ces données afin de préserver la souveraineté de l’entreprise.

Le VPN (réseau privé virtuel) ouvre une passerelle sécurisée et cryptée entre le réseau externe et celui de l’entreprise. Antivirus protège le SI et Anti-spyware et anti-spam pour filtrer les spywares et les spams.

Pour les protéger, commencez par choisir des mots de passe complexes et différenciés, et surtout, ne les écrasez pas dans un fichier texte pour les retrouver si besoin. Utilisez des sites sécurisés lorsque vous avez besoin de transférer des informations sensibles, telles que votre numéro de carte de crédit.

En bref, un réseau informatique non sécurisé peut conduire à la faillite d’une entreprise ou à des poursuites judiciaires, dans le pire des cas. La protection des données informatiques est donc une méthode essentielle pour éviter le piratage et la perte de données.

La protection de ces données signifie la protection de la vie privée, de la dignité et des autres droits fondamentaux de cette personne, tels que le droit à la vie privée, le droit à l’image, le droit à l’honneur, etc.

Cette protection maintient la documentation en sécurité dans ses trois états : En cours de transport, Distant et En cours d’utilisation.

Quels sont les différents types de données informatiques ? Les données peuvent être stockées et classées dans différents formats : texte (chaîne), numérique, images, sons, etc. Les données variables qui rendent un programme flexible sont généralement lues à partir de périphériques d’entrée utilisateur (clavier, souris, etc.), de fichiers ou de réseaux.

Trois types de données ont été identifiées comme particulièrement sensibles : les données personnelles, les données de santé et certaines données industrielles.

â € « Il est interdit de collecter ou de traiter des données personnelles qui révèlent, directement ou indirectement, l’origine raciale ou ethnique, les opinions politiques, philosophiques ou religieuses ou l’appartenance syndicale ou relatives à la santé ou à la vie sexuelle des personnes…

Qu’est-ce qu’une « donnée sensible » pour une entreprise ? Au sein de l’entreprise, les données sensibles correspondent à des informations qui ont une valeur économique et/ou stratégique, dont la fuite, l’altération, la suppression et/ou le détournement leur seraient préjudiciables.

Principes fondamentaux de l’intégrité de la sécurité informatique : s’assurer que les données sont ce qu’elles sont censées être. Disponibilité : maintien du bon fonctionnement du système d’information. Confidentialité : rend les informations incompréhensibles pour les personnes qui ne sont pas les seuls participants à la transaction.

L’objectif fondamental du système d’information est de fournir des informations, notamment statistiques, permettant la connaissance et le suivi régulier de la situation économique et sociale du pays.

La disponibilité, qui permet de maintenir le bon fonctionnement du système d’information ; Non-rejet, garantissant que la transaction ne peut pas être rejetée ; L’authentification, qui consiste à s’assurer que seules les personnes autorisées ont accès aux ressources.

Supposons que vous ayez besoin de catégoriser une liste de données par valeurs, par exemple, si les données sont supérieures à 90, elles seront classées comme élevées, si supérieures à 60 et inférieures à 90, elles seront classées comme moyennes, si c est inférieur à 60, il sera classé aussi bas que haut comme sur la photo…

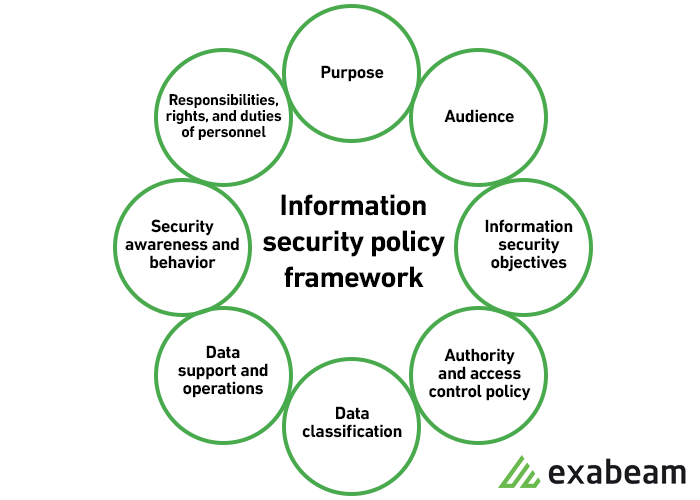

Comment classer les données ? Les critères de classification doivent être simples pour éviter toute ambiguïté, mais suffisamment génériques pour s’appliquer à différents actifs dans différents contextes. Il doit être clair et rédigé dans un langage simple. Il doit s’adapter aux activités de l’entreprise.

L’objectif est de fournir aux informations un niveau de protection proportionné à leur valeur pour l’organisation.

Les organisations qui stockent et traitent des données commerciales utilisent généralement 4 niveaux de classification des données, dont trois niveaux de confidentialité (secret, confidentiel, à usage commercial uniquement) et un niveau public.

Qui est responsable de la classification des données ? La classification d’un actif informationnel doit être effectuée par le propriétaire ou le possesseur du bien, qui est le chef de l’unité commerciale responsable de cet actif.

La classification des données permet un meilleur contrôle du patrimoine informationnel de l’entreprise et la mise en place d’un certain nombre de mesures pour sa protection. Ainsi, une entreprise, quelle que soit sa taille, fixe ses propres objectifs de sécurité de l’information.

La classification des données vous aide à améliorer la sécurité des données et la conformité réglementaire : Sécurité des données critiques – Pour protéger correctement les données sensibles de l’entreprise et des utilisateurs, vous devez d’abord connaître et comprendre vos données.

Une stratégie de classification des données devrait être le principal et la fin de tout projet de sécurité moderne, permettant aux entreprises d’identifier les données les plus sensibles le plus rapidement possible et de s’assurer qu’elles sont toujours sécurisées.

Sources :