En matière de sécurité informatique, trois notions fondamentales sont utilisées pour évaluer la sécurité des systèmes d’information : l’accessibilité, l’intégrité et la confidentialité. Lire aussi : Comment savoir qui a consulté mon profil LinkedIn ?.

Quels sont les 3 principes de la sécurité des données ? Les bases de la sécurité informatique

Ces quatre facteurs sont : le secret, l’honnêteté, l’accessibilité et la recherche. Sur le même sujet : Comment récupérer bitcoin en euro ?. Ces exigences portent sur des caractéristiques que le propriétaire ou le gestionnaire de l’information souhaite voir vérifiées pour s’assurer que la sécurité est en cours de réorganisation.

Les normes pour traiter des systèmes de gestion de la sécurité de l’information (ISMS) sont ISO / CEI 27001 qui met l’accent sur la confidentialité â € itaanka Accessibilité, ce qui signifie l’accès à la France, l’honnêteté et la confidentialité.

La sécurité de l’information s’articule autour de trois principes clés : confidentialité, intégrité et accessibilité. Selon l’environnement, l’application, le contexte ou le cas utilisé, l’un de ces principes peut primer sur l’autre.

Reconnaissance des conséquences Les normes ISO 27001 imposent une évaluation des conséquences ; tels que : perte de confidentialité, d’accessibilité ou d’intégrité. Cela revient à donner aux points trois dimensions (confidentiel ; accessibilité et intégrité), selon des critères précisés, pour chaque bien. A voir aussi : Quel est le salaire d’un directeur financier ?.

Les deux principales méthodes de logiciel de sécurité sont : Contrôle d’accès raisonnable : identification, vérification, autorisation. Protection des données : cryptage, antivirus, sauvegarde.

Protocole AAA. En matière de système d’information, le contrôle d’accès est un système de sécurité destiné à faire valoir le droit d’accès nécessaire à une ou plusieurs machines. Le contrôle d’accès logique est divisé en trois composants : l’authentification, l’autorisation et le suivi.

Le contrôle d’accès empêche les informations confidentielles, telles que les données client, les informations personnellement identifiables et la propriété intellectuelle, de tomber entre de mauvaises mains.

Le processus de contrôle d’accès se déroule en trois étapes : authentification de l’utilisateur grâce aux données stockées sur son étiquette, contrôle d’autorisation qui lui est attribué puis validation ou non de l’accès ; enfin, surveiller ses mouvements.

La sécurité informatique protège l’intégrité des technologies de l’information telles que les systèmes informatiques, les réseaux et les données contre les attaques, les dommages ou les accès non autorisés.

A quoi sert la sécurité ? évitez le danger et la situation dangereuse, ne « tiker » pas ; soyez prudent si quelque chose ne va pas; atteindre la sécurité dans une situation dangereuse.

Les normes pour traiter des systèmes de gestion de la sécurité de l’information (ISMS) sont ISO / CEI 27001 qui met l’accent sur la confidentialité â € itaanka Accessibilité, ce qui signifie l’accès à la France, l’honnêteté et la confidentialité.

Ces quatre facteurs sont : le secret, l’honnêteté, l’accessibilité et la recherche.

Le programme de sécurité informatique doit viser plusieurs objectifs prioritaires, dont l’intégrité des données, la protection spécifique au système (SI), la confidentialité et l’accès à l’information, mais aussi la vérification et l’infirmation de l’origine des documents.

La sécurité au travail consiste à donner, à gagner. En effet, développer un monde du travail capable de garantir que personne ne subira de préjudice physique ou/ou moral dans le cadre du travail permet aux salariés d’être productifs et productifs. .

Sécuriser le réseau local Le système d’information doit être protégé des attaques extérieures. Le premier niveau de protection doit être assuré par des outils de sécurité spécialisés tels que routeur filtrant (ACL), pare-feu, analyse anti-interférence, etc.

Quelles sont les 4 caractéristiques de sécurité d’un ordinateur ? Les normes pour traiter des systèmes de gestion de la sécurité de l’information (ISMS) sont ISO / CEI 27001 qui met l’accent sur la confidentialité â € itaanka Accessibilité, ce qui signifie l’accès à la France, l’honnêteté et la confidentialité.

De nos jours, plusieurs entreprises ont leurs propres serveurs. Ils doivent donc sécuriser l’entrée de ce dernier en aménageant un local fermé et climatisé, situé au centre du bâtiment et non au rez-de-chaussée. On voit souvent des entreprises mettre leurs serveurs dans des endroits sans climatisation.

Pour toute entreprise qui utilise un réseau, la sécurité Internet devient de plus en plus importante. Les cybercriminels passent par le réseau de l’entreprise pour accéder à des informations confidentielles sur une entreprise. Il est donc important que ces informations soient protégées afin de préserver l’indépendance de l’entreprise.

Parce que les données sensibles ne peuvent être exploitées par des personnes malveillantes que si elles peuvent être lues, l’utilisation d’outils de chiffrement (comme CertiPKI) permet de les sécuriser en les rendant invisibles à l’œil nu, et donc non inutilisables.

Comment les données sensibles sont-elles stockées ? Au sein de l’arsenal conçu pour sécuriser les données sensibles, la confidentialité est essentielle. La clé d’une bonne stratégie confidentielle consiste à utiliser des solutions de cryptage des données des ordinateurs portables pour protéger vos données en cas de vol.

Les entreprises utilisent diverses méthodes sécurisées… parfois archaïques : pour protéger les informations sensibles, la première priorité à envisager sera une armoire verrouillée (81%), devant la sécurité (66%).

Ces quatre facteurs sont : le secret, l’honnêteté, l’accessibilité et la recherche. Ces exigences portent sur des caractéristiques que le propriétaire ou le gestionnaire de l’information souhaite voir vérifiées pour s’assurer que la sécurité est en cours de réorganisation.

Quelles sont les exigences les plus importantes en matière de sécurité de l’information ? La sécurité de l’information s’articule autour de trois principes clés : confidentialité, intégrité et accessibilité. Selon l’environnement, l’application, le contexte ou le cas utilisé, l’un de ces principes peut primer sur l’autre.

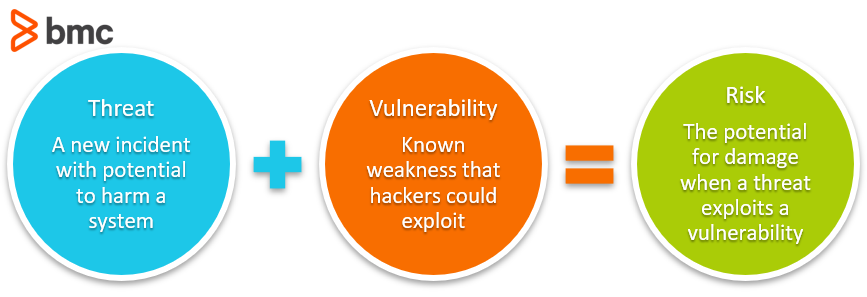

> Cartographier les principales menaces de sécurité sur les éléments clés du SI selon 3 exigences de sécurité : Confidentialité, Intégrité et Accès. > Évaluer le niveau de risque en fonction des étapes passées et futures. >

Le fondement de la sécurité informatique Integrity : s’assurer que les données sont ce que l’on croit. Accessibilité : Maintenir l’intégrité du système d’information. Confidentialité : création d’informations incompréhensibles pour les personnes qui ne sont pas les seuls acteurs des transferts.

Le fondement de la sécurité informatique Integrity : s’assurer que les données sont ce que l’on croit. Accessibilité : Maintenir l’intégrité du système d’information. Confidentialité : création d’informations incompréhensibles pour les personnes qui ne sont pas les seuls acteurs des transferts.

La sécurité au travail consiste à donner, à gagner. En effet, développer un monde du travail capable de garantir que personne ne subira de préjudice physique ou/ou moral dans le cadre du travail permet aux salariés d’être productifs et productifs. .

L’accessibilité, permettant de maintenir la bonne approche du système d’information ; Non refusé, garantissant qu’une transaction ne peut pas être refusée ; Vérification, consistant à s’assurer que seules les personnes autorisées ont accès au matériel.

Sources :