La démarche de prévention des risques au travail repose sur trois valeurs essentielles : le respect des personnes, la transparence de son fonctionnement et le dialogue social.

| Classe | Dégâts humains | |

|---|---|---|

| 2 | Accident grave | 1 à 9 sont morts |

| 3 | Un accident très grave | 10 à 99 sont morts |

| 4 | Catastrophe | 100-999 sont décédés |

| 5 | Grande catastrophe | 1 000 morts ou plus |

Quelles sont les catégories de risques ? On distingue par exemple les risques individuels des risques collectifs, les risques militaires des risques civils, les risques économiques/financiers des risques sociaux et politiques, les risques professionnels (monde du travail) et les risques de la vie quotidienne (sphère privée), les risques technologiques. Ceci pourrez vous intéresser : Quelle est la relation entre l’économie et la comptabilité ?. .

Découvrez quelles sont les principales situations dangereuses. Ceci pourrez vous intéresser : Qu’est-ce que la gestion financière de l’entreprise ?.

Les risques sont classés selon leur gravité, leur probabilité d’occurrence et le nombre potentiel de salariés concernés. L’EvRP cherche également à mettre en place des mesures préventives. Ces étapes ne dispensent pas l’entreprise de mettre en place des mesures correctives immédiates.

Il existe deux familles de risques majeurs : les risques naturels (inondation, tremblement de terre, tempête, cyclone, glissement de terrain, glissement de terrain, feu de forêt, volcanisme) et les risques technologiques (accident industriel, accident nucléaire, transport de matières dangereuses, rupture de barrage).

Les risques sont classés selon leur gravité, leur probabilité d’occurrence et le nombre potentiel de salariés concernés. L’EvRP cherche également à mettre en place des mesures préventives. Voir l’article : Quel est le concurrent de Google ?. Ces étapes ne dispensent pas l’entreprise de mettre en place des mesures correctives immédiates.

Comment classer ou hiérarchiser les risques ? La classification ou la hiérarchisation des risques permet de déterminer quels risques graves doivent être gérés en priorité. La priorité est généralement déterminée en tenant compte de l’exposition des employés et du risque d’accident, de blessure ou de maladie.

Quels sont les 3 types de contention ? On distingue traditionnellement la prévention primaire agissant en amont de la maladie (e.g. vaccination et action sur les facteurs de risque), la prévention secondaire agissant à un stade précoce du développement (dépistage) et la prévention tertiaire agissant sur les complications et le risque de récidive. .

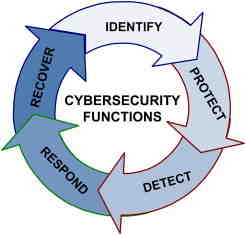

En d’autres termes, la démarche de prévention consiste à développer une culture de la contrainte au sein de l’entreprise en s’appuyant sur : L’outil d’évaluation des risques professionnels qui consiste à identifier les risques auxquels les salariés sont exposés, en vue d’appliquer les mesures de prévention pertinentes au travail.

Afin de mettre en place une démarche efficace de prévention des risques, tous les acteurs impliqués doivent s’organiser ensemble. Pour prévenir les risques, la prévention doit être organisée et suivie avec la meilleure hiérarchisation et planification des actions possibles.

Basique : action prioritaire, intervenir au plus tôt sur les facteurs de risque pour les éliminer ou les réduire ; Secondaire : suivi des risques et de l’état de santé des salariés ; Tertiaire : limiter les conséquences des risques survenus, afin d’agir pour maintenir l’emploi.

Basique : action prioritaire, intervenir au plus tôt sur les facteurs de risque pour les éliminer ou les réduire ; Secondaire : suivi des risques et de l’état de santé des salariés ; Tertiaire : limiter les conséquences des risques survenus, afin d’agir pour maintenir l’emploi.

Prévention des risques : l’employeur responsable Vous vous engagez à prendre toutes les mesures nécessaires : Actions de prévention des risques professionnels et de la pénibilité au travail, Actions d’information et de formation des salariés, Mettre en place une organisation et des procédures adaptées.

Les mesures préventives sont un moyen d’éliminer un phénomène dangereux ou de réduire un risque. Le risque résiduel est le risque qui subsiste après que des mesures préventives ont été prises.

Cela nécessite une estimation : de la gravité des conséquences si les risques devaient survenir ; La probabilité des risques (ou leur potentiel, voire leur probabilité de survenance).

Quels sont les trois principaux objectifs de la sécurité de l’information ? Fondamentaux de la sécurité informatique Intégrité : s’assurer que les données sont ce qu’elles sont censées être. Disponibilité : maintenir le bon fonctionnement du système d’information. Confidentialité : rendre l’information inintelligible aux personnes autres que les seuls acteurs d’une transaction.

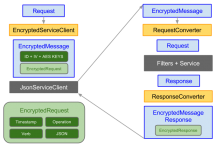

Les deux principaux mécanismes logiciels de sécurité sont : Le contrôle d’accès logique : identification, authentification, autorisation. Protection des données : cryptage, antivirus, sauvegarde.

Un système d’information doit être à l’abri des attaques extérieures. Le premier niveau de protection doit être assuré par certains dispositifs de sécurité logiques tels que les routeurs filtres (ACL), les pare-feux, les sondes anti-intrusion, etc.

Des câbles antivol sont vendus sur le marché pour protéger votre équipement. Ces outils sont fabriqués avec un matériau de qualité non destructif qui empêche les interférences. De la serrure au câble lui-même, en passant par la clé et la fente, ces antivols résistent à toutes les tentatives de vol.

La déstabilisation, l’espionnage, les dommages et sous certaines conditions la cybercriminalité sont les principales menaces traitées par le Centre de cyberdéfense.

Les ressources informatiques sont non seulement exposées aux risques d’exploitation traditionnels tels que l’incendie, le crash ou les dégâts des eaux, mais également à de nouveaux types de risques tels que les cyberattaques, les virus informatiques et le vol de données confidentielles.

En informatique, une menace est la cause potentielle d’un incident, qui peut entraîner des dommages au système ou à l’organisation (définis conformément à la norme de sécurité des systèmes d’information ISO/CEI 27000).

Un audit complet de votre système d’information par des professionnels est un bon moyen d’évaluer la sécurité informatique de votre PME. L’examen est indispensable pour connaître l’état de votre SI afin d’en identifier les points forts et les points faibles.

L’approche EBIOS Risk Manager de l’ANSSI est intéressante à plus d’un titre. Il se veut simple, avec une répartition claire entre risques stratégiques et risques tactiques.

La méthode d’analyse des risques informatiques orientée niveau (Marion) est une démarche d’audit, proposée depuis 1983 par le CLUSIF, visant à évaluer le niveau de sécurité informatique d’une entreprise.

Cette protection assure la sécurité de la documentation dans ses trois conditions : en déplacement, à distance et en cours d’utilisation.

Quels sont les différents types de données informatiques ? Les données peuvent être stockées et classées sous diverses formes : textuelles (chaîne), numériques, images, sons, etc. Les différentes données qui rendent un programme flexible sont généralement lues à partir d’un périphérique d’entrée utilisateur (clavier, souris, etc.), d’un fichier ou d’un réseau.

Trois types de données ont été identifiées comme étant particulièrement sensibles : les données personnelles, les données de santé et les données sectorielles.

Qu’est-ce qu’une « donnée sensible » pour une entreprise ? Au sein d’une entreprise, une donnée sensible équivaut à une information ayant une valeur économique et/ou stratégique, qui serait lésée par sa diffusion, son altération, sa suppression et/ou son utilisation frauduleuse.

Il s’agit d’informations qui révèlent l’origine raciale ou ethnique présumée, les opinions politiques, les convictions religieuses ou philosophiques ou l’appartenance à un syndicat.

La définition exacte est la suivante : « toute information relative à une personne physique qui est ou peut être identifiée directement ou indirectement ou par référence à un numéro d’identification ou à plusieurs éléments qui lui sont propres.

Qu’est-ce qu’une donnée confidentielle dans une entreprise ? Des documents confidentiels comme des brevets informatiques, des bilans, des stratégies de développement ou des dossiers clients peuvent être des bombes à retardement entre les mains d’une personne malveillante !

Le label « C3 » est le plus haut niveau de confidentialité attribué à un document. Les données confidentielles qu’il contient sont confidentielles. Un document dont la perte ou le vol risque de porter atteinte aux intérêts stratégiques, de sécurité ou d’existence de l’entreprise est marqué « C3 ».

La confidentialité en tant que concept s’applique à l’obligation de protéger les documents et les informations et peut s’étendre à différents types de documents et d’informations, sans se limiter aux documents et aux informations personnelles.

Un avis de confidentialité par courriel est une sorte de note de bas de page, qui est un ajout à la signature électronique qui établit la confidentialité du message envoyé. Elle n’est pas encadrée par la loi, mais est une pratique qui prescrit les clauses généralement attendues.

Trois types de données ont été identifiées comme étant particulièrement sensibles : les données personnelles, les données de santé et les données sectorielles.

Qu’est-ce qu’une « donnée sensible » pour une entreprise ? Au sein d’une entreprise, une donnée sensible équivaut à une information ayant une valeur économique et/ou stratégique, qui serait lésée par sa diffusion, son altération, sa suppression et/ou son utilisation frauduleuse.

Il s’agit d’informations qui révèlent l’origine raciale ou ethnique présumée, les opinions politiques, les convictions religieuses ou philosophiques ou l’appartenance à un syndicat.

Définition – Que signifie la confidentialité sur Internet ? La confidentialité sur Internet est le niveau de confidentialité et de sécurité des données personnelles publiées sur Internet.

En protégeant votre vie privée en ligne, vous vous assurez de contrôler quelles informations vous concernant sont publiées sur Internet et qui peut y accéder.

Cybercriminalité Pirater vos comptes auprès de hackers, qui peuvent alors envoyer des messages à vos amis, leur fixer des dates qui pourraient s’avérer être des embuscades, publier des statuts qui nuiront à votre image et vous causeront des problèmes personnels et/ou professionnels.

Sources :