Pour verrouiller votre session Windows, utilisez le raccourci clavier « Ctrl » + « Alt » + « Suppr ». Cliquez ensuite sur « Verrouiller ». Voir l’article : Quel est le rôle de la finance ?.

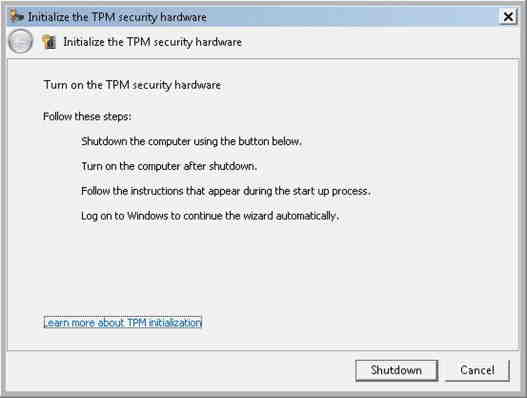

Comment définir un mot de passe au démarrage d’un ordinateur ? Appuyez sur le bouton d’alimentation pour allumer l’ordinateur et appuyez immédiatement sur la touche F10 pour ouvrir la fenêtre des options du BIOS. Sous Sécurité, sélectionnez l’option Mot de passe de verrouillage du lecteur. Lorsque vous y êtes invité, sélectionnez Activer la protection.

Tapez 127.0.0.0.1, faites un espace, puis entrez l’adresse du site Web que vous souhaitez bloquer. Par exemple, pour bloquer l’accès à YouTube, voire à Netflix, tapez 127. Lire aussi : Quelle Cryptomonnaie acheter en ce moment ?.0.0.0.1 www.youtube.com sur cette ligne. Cliquez sur Fichier † ‘Enregistrer pour apporter vos modifications.

Modifier les paramètres pour tous les sites

Pour cela, créez un raccourci vers votre écran de veille (fichier avec l’extension .cr) sur le bureau de Windows. Pour activer ce dernier, double-cliquez sur le raccourci et entrez votre mot de passe pour le désactiver.

Résumer:

Comment éviter que les données ne soient compromises ? Faites attention à ce qui est téléchargé et installé (exemple : évitez de télécharger des logiciels de sources infâmes) Vérifiez que les clés USB qui se connectent au matériel ne contiennent pas de virus. Utilisez un système d’exploitation qui reçoit moins d’attaques, comme une distribution Linux.

Les ressources informatiques sont non seulement exposées aux risques opérationnels classiques tels que les incendies, les pannes ou les dégâts des eaux, mais également à de nouveaux types de risques tels que les cyberattaques, les virus informatiques et le vol de données confidentielles.

Quelle est la différence entre les risques et les menaces ? Le risque fait référence à des événements possibles, mais incertains, qui peuvent causer des dommages. Une menace est la possibilité pour quelqu’un de porter atteinte à l’intégrité physique ou morale ou à la propriété d’autrui par une action intentionnelle et souvent violente.

La déstabilisation, l’espionnage, le sabotage et sous certaines conditions la cybercriminalité sont les principales menaces qui pèsent sur le Centre de Cyber Défense.

En informatique, une menace est une cause possible d’un événement pouvant entraîner un dommage au système ou à l’organisation (définition selon la norme de sécurité des systèmes d’information ISO/CEI 27000).

Les catégories de risques suivantes seront prises en compte ici : divulgation non autorisée d’informations, erreurs, fraude, interruption d’activité due à une défaillance matérielle ou logicielle, planification inefficace et risques opérationnels informatiques individuels.

Cette protection maintient la documentation en sécurité dans ses trois états : En transition, Distant et En cours d’utilisation.

Quels sont les trois types d’informations sensibles ? Trois types de données sont identifiées comme particulièrement sensibles : les données personnelles, les données de santé et certaines données sectorielles.

Les données peuvent être enregistrées et classées sous différentes formes : texte (chaîne), nombre, images, sons, etc. Les données variables qui adaptent un programme sont généralement lues par le périphérique d’entrée d’un utilisateur (clavier, souris, etc.), un fichier ou un réseau.

L’information est définie par son contenu (la forme) et sa signification (le fond). Il existe trois types d’informations : les faits, les opinions et les fonctions1. Le contenu peut, bien sûr, combiner deux, voire trois types d’informations.

Types de données Les données scientifiques sont de différentes natures selon leur création, leur analyse et leur traitement : elles sont ensuite brutes, formatées, nettoyées, compilées, … Elles peuvent aussi être de différents types : numériques, textuelles, audio, code source, maquettes , …

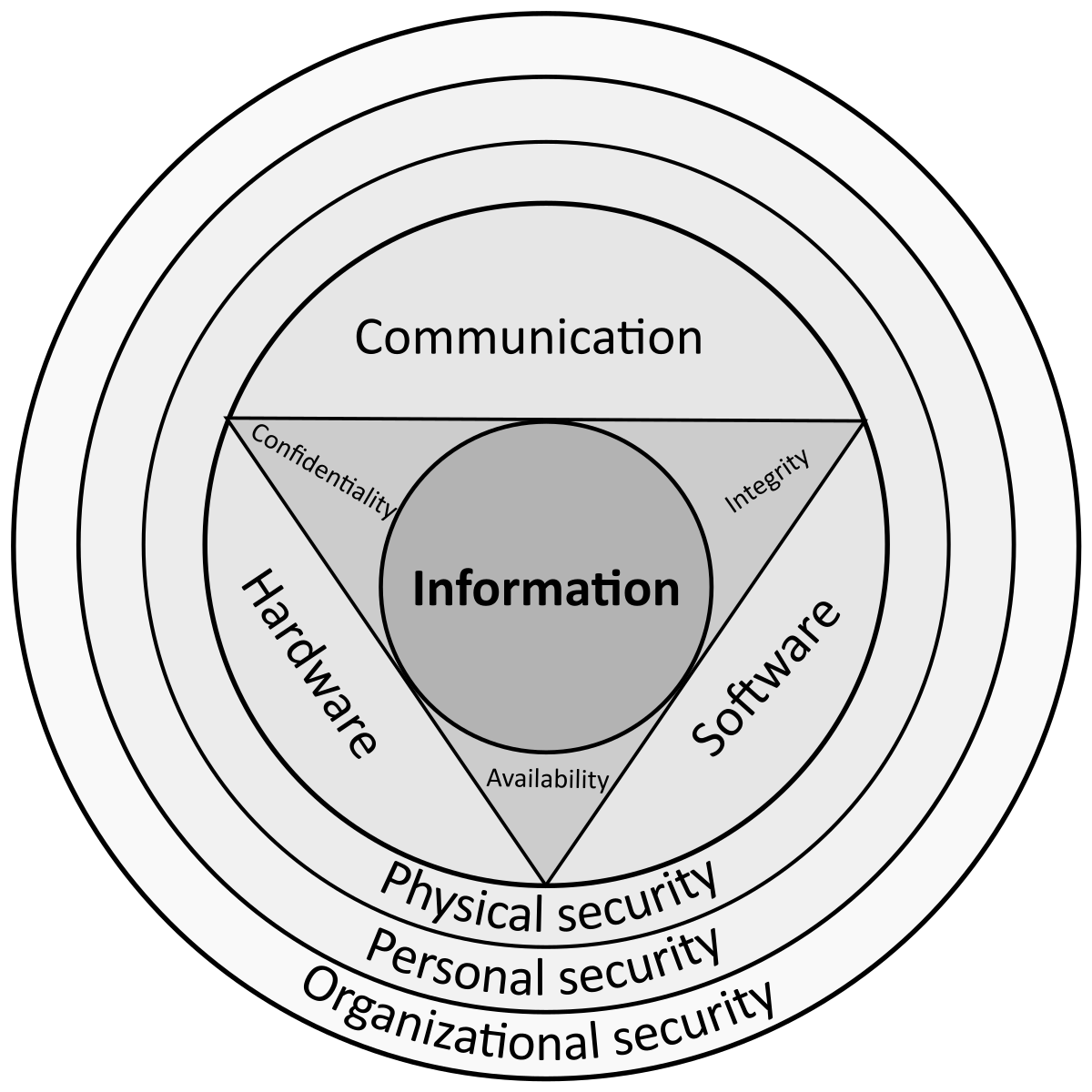

Fondamentaux de l’intégrité de la sécurité informatique : S’assurer que les données sont ce que vous croyez qu’elles sont. Disponibilité : maintien du bon fonctionnement du système d’information. Confidentialité : rendre l’information incompréhensible aux personnes autres que les seuls acteurs d’une transaction.

La sécurité d’emploi consiste à fournir, à gagner quelque chose. En effet, évoluer dans un monde du travail capable d’assurer que chacun ne subisse aucun préjudice physique et/ou moral dans le cadre du travail permet aux salariés d’être et de rester productifs.

L’objectif fondamental d’un système d’information est de fournir des informations, notamment des informations statistiques, permettant de connaître et de suivre régulièrement la situation économique et sociale d’un pays.

Adoptez une politique de mot de passe stricte L’accès à un poste informatique ou à un dossier avec un identifiant et un mot de passe est la première forme de protection. Le mot de passe doit être individuel, difficile à deviner et caché. Il ne doit donc être écrit sur aucun support.

Quels sont les 4 facteurs de la sécurité informatique ? La norme des systèmes de management de la sécurité de l’information (SMSI) est la norme ISO/CEI 27001 qui met l’accent sur la Confidentialité – Intégrité – Disponibilité, c’est-à-dire en français disponibilité, intégrité et respect de la vie privée.

Le VPN (réseau privé virtuel) ouvre une passerelle sécurisée et cryptée entre l’extérieur et le réseau de l’entreprise. Antivirus protège le SI et Anti-spyware et anti-spam pour filtrer les spywares et les spams.

3 façons d’assurer la confidentialité de l’entreprise Le système de chiffrement à clé asymétrique repose sur l’association de deux clés de chiffrement différentes : la clé publique et la clé privée. Ils sont liés mais non interchangeables, ce qui garantit la protection des échanges cryptés.

Pour toute entreprise qui utilise un réseau, la cybersécurité est de plus en plus urgente. Les cybercriminels passent par le réseau de l’entreprise pour accéder aux informations confidentielles de l’entreprise. Il est donc important de protéger ces informations afin de maintenir la souveraineté de l’entreprise.

La protection des données confidentielles est également un gage de confiance pour les partenaires de l’entreprise (clients et fournisseurs entre autres), car de nombreuses informations précieuses les concernant sont stockées dans son système.

Assurer la sécurité de l’information est un gage de pérennité et d’innovation pour l’entreprise face à la concurrence. A condition de savoir gérer intelligemment cette sécurité pour ne pas nuire au développement de la performance de l’entreprise.

Les principales raisons sont l’image de sécurité, de fiabilité et de stabilité, qui donne confiance aux clients et aux employés lorsqu’ils font affaire avec l’entreprise.

Quels sont les trois principaux objectifs de la sécurité informatique ? Fondamentaux de l’intégrité de la sécurité informatique : S’assurer que les données sont ce que vous croyez qu’elles sont. Disponibilité : maintien du bon fonctionnement du système d’information. Confidentialité : rendre l’information incompréhensible aux personnes autres que les seuls acteurs d’une transaction.

Sources :