Le cryptage implique l’utilisation d’une clé cryptographique, qui est un ensemble de valeurs mathématiques convenues par l’expéditeur et le destinataire. A voir aussi : Comment l’intelligence artificielle va modifier le marché du travail dans les prochaines années ?. Le destinataire utilise la clé pour déchiffrer les données et les transformer en texte brut lisible.

Comment fonctionne le chiffrement asymétrique ? Dans le chiffrement asymétrique, la clé publique du destinataire est utilisée pour chiffrer et la clé privée du destinataire pour déchiffrer un message. Donc, si Alice veut envoyer un message crypté à Bob, elle crypte le message avec la clé publique de Bob, puis envoie à Bob le texte chiffré.

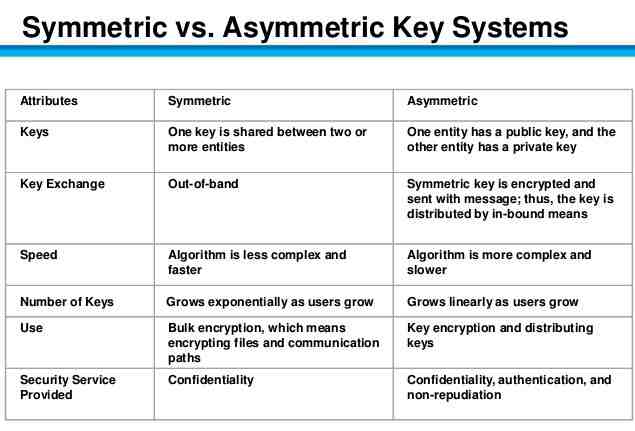

Le chiffrement repose sur l’utilisation d’un algorithme de chiffrement et d’une clé qui permettront de chiffrer les données. En retour, le destinataire utilisera une clé pour déchiffrer le message. Ceci pourrez vous intéresser : Quelle crypto acheter aujourd’hui ?. Il existe deux systèmes de chiffrement : le chiffrement symétrique et le chiffrement asymétrique.

Cette mesure garantira que les données ne peuvent être vues que par les personnes habilitées à recevoir ces informations. De plus, l’intégrité ou l’exhaustivité des informations non modifiées est garantie par cette mesure et ainsi que l’authenticité, la personne qui gère ces données garantit la véracité de ces données.

Également appelé chiffrement de bout en bout ou E2EE, le chiffrement de bout en bout garantit que seuls l’expéditeur et le destinataire peuvent accéder aux messages échangés. Lorsqu’un message est envoyé, il est automatiquement crypté et une clé est nécessaire pour le décrypter.

Les avantages du chiffrement symétrique sont qu’il est facile à mettre en place et peut être effectué en un clin d’œil. De plus, c’est assez simple, tous les âges et tous les horizons peuvent l’utiliser. Lire aussi : Comment enlever le mode privé sur LinkedIn ?. Le chiffrement asymétrique est plus difficile à comprendre et à utiliser.

La cryptographie asymétrique est un processus qui intègre deux clés de chiffrement, une clé publique et une clé privée. Par convention, la clé de chiffrement du message est appelée clé publique (et peut être communiquée sans restriction), et la clé de déchiffrement du message est appelée clé privée.

Un algorithme utilise la clé de chiffrement pour modifier les données de manière prévisible, de sorte que même si les données chiffrées semblent aléatoires, elles peuvent être reconverties en texte brut à l’aide de la clé de déchiffrement.

Confidentialité – la clé publique est utilisée pour chiffrer un message ou un document, tandis que la clé privée est utilisée pour le déchiffrer. Cela garantit que seul le destinataire choisi peut déchiffrer et lire le contenu.

La cryptographie à clé publique signifie que vous n’avez pas à transmettre secrètement la clé de déchiffrement au destinataire de votre message secret, car cette personne possède déjà la clé de déchiffrement. La clé de déchiffrement est la clé privée de cette personne.

Créer une clé privée et une clé publique (Windows)

Transformation d’un message en clair en un message codé compréhensible uniquement par celui qui possède le code : L’agent a procédé au cryptage de l’envoi. (Si on veut intégrer formellement la notion de « clé », il est préférable d’utiliser le terme chiffrement.) 2.

Quels sont les types de cryptage ? Il existe deux principaux types de chiffrement des données : le chiffrement asymétrique et le chiffrement symétrique. Ces deux types diffèrent dans la façon dont les données sont déchiffrées.

La manière la plus élémentaire de chiffrer un message consiste à remplacer chaque lettre par une autre selon une règle fixe. Par exemple, on peut remplacer chaque lettre a par la lettre D, chaque lettre b par la lettre E, etc. . . Ici, nous remplaçons chaque lettre par celle qui se trouve trois rangs plus bas dans l’alphabet.

Vous installez AES Crypt normalement. Une fois installé, faites un clic droit sur le fichier texte que vous souhaitez crypter et sélectionnez AES Crypt dans le menu contextuel. Entrez un mot de passe fort et unique, puis appuyez sur OK. AES Crypt crée une copie chiffrée du fichier texte.

Le principe est simple : vous écrivez un message en utilisant uniquement les 26 lettres de l’alphabet et vous le codez en remplaçant une lettre par une autre lettre. Cela peut être considéré comme une application f de l’ensemble des lettres {A,B,C,… X,Y,Z} en lui-même.

Le but est généralement de sécuriser la communication ou l’échange d’informations entre une ou plusieurs personnes. Pour simplifier, il s’agit donc de cacher des informations qui ne peuvent être lues par un tiers.

La cryptographie est l’une des disciplines de la cryptologie qui cherche à protéger les messages (en garantissant la confidentialité, l’authenticité et l’intégrité) souvent à l’aide de secrets ou de clés.

Confidentialité : s’assurer que seul le destinataire peut lire le message en le rendant illisible par les autres. Authenticité : s’assurer que le message provient de l’expéditeur avec une signature vérifiable. Intégrité : s’assurer que le message n’a pas été modifié depuis son envoi.

Le principe du cryptage est simple :

Cliquez avec le bouton droit (ou maintenez enfoncé) un fichier ou un dossier, puis sélectionnez Propriétés. Sélectionnez le bouton Avancé, puis cochez la case Chiffrer le contenu pour sécuriser les données. Sélectionnez OK pour fermer la fenêtre Attributs avancés, puis sélectionnez Appliquer et OK.

Clé de chiffrement symétrique et asymétrique Il existe deux principaux types de clés de chiffrement. Une clé peut être symétrique ou asymétrique. En réalité, c’est encore une fois un terme impropre, puisque c’est plutôt le chiffrement lui-même qui est symétrique ou asymétrique, mais le terme est largement utilisé.

Quels sont les principaux algorithmes de chiffrement et de hachage utilisés ? Quelques algorithmes de cryptographie asymétrique largement utilisés :

La cryptologie, plus communément appelée science des codes secrets, est à la fois une science et un art. C’est une science, car elle utilise les mathématiques et l’informatique, que ce soit pour chiffrer des messages ou pour les déchiffrer.

Comment décoder le chiffre de César ? (Principe de déchiffrement) Lors du déchiffrement de César, une lettre est remplacée par une autre précédente en décalant l’alphabet. Exemple : décrypter GFRGHA avec un décalage de 3 . Pour décoder G , prenez l’alphabet et regardez trois lettres avant : il y a D .

Un chiffrement par transposition, aussi appelé permutations de colonnes, est une technique consistant à modifier l’ordre des lettres d’un texte en le plaçant dans une grille.

Les méthodes les plus connues sont DES, Triple DES et AES pour le chiffrement symétrique, et RSA pour le chiffrement asymétrique, également appelé chiffrement à clé publique. L’utilisation d’un système équilibré ou asymétrique dépend des tâches à accomplir.

Pour assurer ces usages, la cryptologie réunit quatre fonctions principales : le hachage avec ou sans clé, la signature numérique et le chiffrement.

Le chiffrement est une méthode qui consiste à protéger des documents en les rendant illisibles par toute personne n’ayant pas accès à une clé dite de déchiffrement.

AES – 256 n’est pas le seul protocole de chiffrement, il existe aussi : AES – 128 et AES – 192.

Quels sont les principes fondamentaux du cryptage ? Les méthodes les plus connues sont DES, Triple DES et AES pour le chiffrement symétrique, et RSA pour le chiffrement asymétrique, également appelé chiffrement à clé publique. L’utilisation d’un système équilibré ou asymétrique dépend des tâches à accomplir.

Pour rappel, en français on parle de cryptage ou chiffrement. Le mot chiffrer ou chiffrer n’existe pas, bien qu’il soit souvent utilisé par beaucoup. Le cryptage AES est un cryptage symétrique. C’est-à-dire que la même clé est utilisée pour chiffrer et déchiffrer le contenu.

AES – 256 n’est pas le seul protocole de chiffrement, il existe aussi : AES – 128 et AES – 192.

AES est un algorithme de chiffrement par blocs, les données sont traitées en blocs de 128 bits pour le texte en clair et le texte chiffré. La clé secrète fait 128 bits, d’où le nom de la version : AES 128 (il existe deux autres variantes dont la clé est respectivement de 192 et 256 bits).

Travail. L’algorithme prend en entrée un bloc de 128 bits (16 octets), la clé est de 128, 192 ou 256 bits. Les 16 octets d’entrée sont permutés selon une table préalablement définie. Ces octets sont ensuite placés dans une matrice 4×4 et ses lignes sont tournées vers la droite.

Le chiffrement repose sur l’utilisation d’un algorithme de chiffrement et d’une clé qui permettront de chiffrer les données. En retour, le destinataire utilisera une clé pour déchiffrer le message. Il existe deux systèmes de chiffrement : le chiffrement symétrique et le chiffrement asymétrique.

AES est un algorithme de chiffrement par blocs, les données sont traitées en blocs de 128 bits pour le texte en clair et le texte chiffré. La clé secrète fait 128 bits, d’où le nom de la version : AES 128 (il existe deux autres variantes dont la clé est respectivement de 192 et 256 bits).

Le serveur utilise également une clé publique asymétrique que le client peut utiliser pour vérifier l’authenticité de l’hôte. Une fois cela établi, les deux parties utilisent ce qu’on appelle un algorithme d’échange de clé Diffie-Hellman pour créer une clé symétrique.

Comment utiliser SSH sous Linux ? Utilisez la commande ssh-copy-id. ssh-copy-id est un script qui utilise ssh pour se connecter à une machine distante à l’aide du mot de passe de l’utilisateur. L’authentification par mot de passe doit donc être autorisée dans le fichier de configuration du serveur ssh (par défaut sur Ubuntu).

SSH, pour Secure Shell, désigne à la fois un protocole de communication et un programme informatique. Il permet la connexion d’une machine distante (serveur) via une liaison sécurisée afin de transférer des fichiers ou des commandes en toute sécurité.

Généralement le protocole SSH utilise le port TCP 22. Il est notamment utilisé pour ouvrir un shell sur un ordinateur distant.

La façon dont SSH fonctionne est qu’il utilise un modèle client-serveur pour permettre l’authentification de deux systèmes distants et le cryptage des données qui les traversent. SSH s’exécute sur le port TCP 22 par défaut (bien que cela puisse être modifié si nécessaire).

Habituellement, le protocole SSH utilise le port TCP 22.

Le protocole fonctionne dans le modèle client-serveur. Ce qui signifie que la connexion est établie par le client SSH se connectant au serveur SSH. Le client SSH pilote le processus de configuration de la connexion et utilise la cryptographie à clé publique pour vérifier l’identité du serveur SSH.

En effet par défaut, les clients SSH visent le port 22, il faut donc indiquer au client (la commande « ssh » sous Linux ou Putty sous Windows) que le port à utiliser est un autre port.

Sources :