La Première Guerre mondiale En 1914, le premier décryptage est réalisé par le commandant Louis Thévenin, qui donne aux Alliés un avantage significatif dès le début du conflit (Association pour le cryptage et la sécurité de l’information n° 28/2000). Ceci pourrez vous intéresser : Quel est le moteur de recherche de Google ?.

Quels sont les 4 grands principes de la cryptographie ? Pour assurer ces usages, la cryptologie combine quatre fonctions principales : le hachage avec ou sans clé, la signature numérique et le chiffrement.

L’historien de la cryptographie David Kahn considère l’humaniste Leon Battista Alberti comme le «père de la cryptographie occidentale» grâce à trois avancées majeures: «la plus ancienne théorie occidentale de la cryptanalyse, l’invention de la substitution polyalphabétique et l’invention de la clé de chiffrement». Voir l’article : Quelle crypto va exploser en 2021 ?.

Son invention a été faite par un Allemand, le Dr. Arthur Scherbius, ramassé. C’est la naissance de l’Enigma, une machine portable qui utilise des rotors sur des cylindres pour chiffrer et déchiffrer les messages.

Confidentialité : garantir que seul le destinataire peut lire le message en le rendant illisible pour les autres. Authenticité : assurez-vous que le message provient de l’expéditeur avec une signature vérifiable. Intégrité : S’assurer que le message n’a pas été modifié depuis son envoi.

Confidentialité : garantir que seul le destinataire peut lire le message en le rendant illisible pour les autres. Authenticité : assurez-vous que le message provient de l’expéditeur avec une signature vérifiable. Ceci pourrez vous intéresser : Quelle est la politique de sécurité à mettre en place pour protéger le réseau informatique d’une organisation ?. Intégrité : S’assurer que le message n’a pas été modifié depuis son envoi.

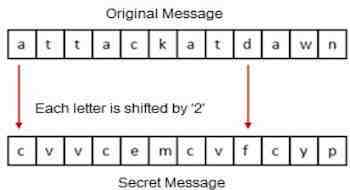

L’empereur romain Jules César est crédité d’avoir inventé le cryptage très simple, qui consiste à décaler l’alphabet d’une ou plusieurs lettres.

Les algorithmes de chiffrement sont des étapes d’un processus qui convertit le texte en clair en texte chiffré. Les origines sont des techniques de cryptage manuel ou des chiffrements utilisés depuis des siècles. Pour cette raison, le terme chiffrement ou chiffrement est souvent synonyme d’algorithme de chiffrement.

En France, Blaise de Vigenère, diplomate, présente une technique de chiffrement par substitution polyalphabétique en 1586 dans le « Traicté des figure ou secretes maniers d’escrire ». Ce cryptage utilise une clé qui peut être utilisée pour remplacer n’importe quel caractère.

Développements au Moyen Âge et à la Renaissance Au Moyen Âge, la cryptographie est devenue de plus en plus importante, mais les codes de substitution, dont le chiffrement par décalage est un exemple, sont restés la norme.

En termes simples, le but de la cryptographie est de protéger les messages. Leur objectif principal est de les rendre incompréhensibles pour toute personne à qui ils ne sont pas destinés. La cryptographie existe depuis l’Antiquité.

Symétrique en utilisant une clé identique avec le même algorithme de chiffrement pour le chiffrement et le déchiffrement. Asymétrique, utilisant une clé pour chiffrer (clé publique) et une autre clé pour déchiffrer (clé privée) avec le même algorithme de chiffrement.

Comment fonctionne le chiffrement symétrique ? Le chiffrement symétrique permet de chiffrer et de déchiffrer des contenus à l’aide d’une même clé, appelée alors « clé secrète ». Le chiffrement symétrique est particulièrement rapide, mais nécessite que l’expéditeur et le destinataire se mettent d’accord sur une clé secrète partagée ou se l’envoient via un canal différent.

La cryptographie asymétrique est utilisée pour assurer la confidentialité des données ou pour assurer la sécurité et établir l’authenticité d’une transaction en utilisant une technique de chiffrement.

Le chiffrement asymétrique utilise la clé publique du destinataire pour chiffrer un message et la clé privée du destinataire pour le déchiffrer. Ainsi, lorsqu’Alice veut envoyer un message crypté à Bob, elle crypte le message avec la clé publique de Bob, puis envoie le texte crypté à Bob.

Le chiffrement mixte est défini comme l’utilisation conjointe d’algorithmes symétriques et asymétriques pour chiffrer les données. Pourquoi fait-on ça? Premièrement, parce que les algorithmes symétriques sont plus rapides que les algorithmes asymétriques (voir la page RSA).

Utilisez le cryptage symétrique lorsque vous souhaitez envoyer rapidement un message crypté. Le chiffrement asymétrique peut être utilisé si vous disposez de la clé publique OpenPGP vérifiée de votre destinataire.

Les algorithmes asymétriques les plus connus sont : RSA. El Gamal. courbes elliptiques.

Madame Y étant la seule à détenir la clé privée, elle sera la seule à pouvoir décrypter le message. L’avantage par rapport au chiffrement symétrique est que la clé de déchiffrement n’est jamais échangée.

Le chiffrement asymétrique utilise la clé publique du destinataire pour chiffrer un message et la clé privée du destinataire pour le déchiffrer. Ainsi, lorsqu’Alice veut envoyer un message crypté à Bob, elle crypte le message avec la clé publique de Bob, puis envoie le texte crypté à Bob.

La cryptographie asymétrique ou cryptographie à clé publique repose sur l’existence de fonctions à sens unique et de violation de secret. Les fonctions unidirectionnelles sont des fonctions mathématiques qui, une fois appliquées à un message, rendent extrêmement difficile la recherche du message d’origine.

La cryptographie à clé publique signifie que vous n’avez pas à donner secrètement la clé de déchiffrement au destinataire de votre message secret, puisque cette personne possède déjà la clé de déchiffrement. La clé de déchiffrement est la clé privée de cette personne.

Ainsi 0221 lit 02 21 et décode en BU et 2201 lit 22 01 et décode en VA. Par contre, si les lettres A à I étaient codées par les chiffres 1 à 9, le texte codé 221 pourrait être lu soit en 2 21 soit en 22 1 et décodé indifféremment en BU ou en VA.

Comment créer un message secret ? Écrivez le message secret à l’aide de stylos standard, en gardant les lettres bien espacées. Complétez ensuite avec des lettres aléatoires écrites avec des marqueurs de friction. Il suffit de frotter le bout du capuchon pour faire disparaître les lettres parasites et faire apparaître les lettres du message secret.

La façon la plus simple de chiffrer un message est de remplacer chaque lettre par une autre selon une règle fixe. Par exemple, nous pouvons remplacer chaque lettre a par la lettre D, chaque lettre b par la lettre E, et ainsi de suite. . Ici, nous remplaçons chaque lettre par celle qui se trouve trois rangs plus bas dans l’alphabet.

Utilisez la technique du miroir pour l’alphabet. Écrivez les lettres A à M sur une ligne d’une feuille de papier. Immédiatement en dessous de cette ligne, écrivez les lettres N à Z sur une seule ligne. Remplacez chaque lettre du message par la lettre opposée, en allant de ligne en ligne à chaque fois.

Le principe est simple : vous écrivez un message en utilisant uniquement les 26 lettres de l’alphabet et vous l’encodez en remplaçant une lettre par une autre. Cela peut être considéré comme l’application f de l’ensemble de lettres {A,B,C,… X,Y,Z} à lui-même.

Le principe est simple : vous écrivez un message en utilisant uniquement les 26 lettres de l’alphabet et vous l’encodez en remplaçant une lettre par une autre. Cela peut être considéré comme l’application f de l’ensemble de lettres {A,B,C,… X,Y,Z} à lui-même.

Vous installez AES Crypt normalement. Une fois installé, cliquez avec le bouton droit sur le fichier texte que vous souhaitez chiffrer et choisissez AES Crypt dans le menu contextuel. Entrez un mot de passe fort et unique, puis appuyez sur OK. AES Crypt crée une copie chiffrée du fichier texte.

Comment trouver la clé avec le texte d’origine et le texte chiffré correspondant ? Lors du chiffrement, la clé est ajoutée au texte en clair pour obtenir le texte chiffré. Soustrayez donc le texte en clair du texte chiffré pour obtenir la clé.

Les algorithmes asymétriques les plus connus sont : RSA. El Gamal. courbes elliptiques.

Comment fonctionne le chiffrement asymétrique ? Le chiffrement asymétrique utilise la clé publique du destinataire pour chiffrer un message et la clé privée du destinataire pour le déchiffrer. Ainsi, lorsqu’Alice veut envoyer un message crypté à Bob, elle crypte le message avec la clé publique de Bob, puis envoie le texte crypté à Bob.

Les algorithmes de chiffrement sont des étapes d’un processus qui convertit le texte en clair en texte chiffré. Les origines sont des techniques de cryptage manuel ou des chiffrements utilisés depuis des siècles. Pour cette raison, le terme chiffrement ou chiffrement est souvent synonyme d’algorithme de chiffrement.

Les méthodes les plus connues sont DES, Triple DES et AES pour le chiffrement symétrique et RSA pour le chiffrement asymétrique, également appelé chiffrement à clé publique. L’utilisation d’un système équilibré ou asymétrique dépend de la tâche à accomplir.

Quelques algorithmes cryptographiques asymétriques largement utilisés :

1. Algorithmes cryptographiques symétriques (à clé secrète)

Le chiffrement symétrique utilise la même clé pour chiffrer et déchiffrer les données, ce qui le rend très facile à utiliser. Le chiffrement asymétrique utilise une clé publique pour chiffrer les données et une clé privée pour déchiffrer les informations.

Le chiffrement symétrique, communément appelé chiffrement conventionnel, est basé sur des fonctions mathématiques inversibles. Le chiffrement symétrique est basé sur un principe de clé unique pour le chiffrement et le déchiffrement. Cette clé porte plusieurs noms : Clé secrète.

Il existe deux principaux types de chiffrement des données : le chiffrement asymétrique et le chiffrement symétrique. Ces deux types diffèrent dans la façon dont les données sont déchiffrées.

Les deux techniques de chiffrement les plus importantes sont le chiffrement symétrique et asymétrique. Ces noms font référence à la clé, qui peut être ou non la même pour le chiffrement et le déchiffrement : Clés de chiffrement symétriques : également appelées chiffrement à clé privée.

Le chiffrement asymétrique suppose que le (futur) destinataire dispose d’une paire de clés (clé privée, clé publique) et s’est assuré que les expéditeurs potentiels ont accès à leur clé publique.

Le cryptage (ou cryptage) est un procédé cryptographique par lequel on voudrait rendre la compréhension d’un document impossible à toute personne ne disposant pas de la clé de (dé)cryptage. Ce principe est généralement lié au principe d’accès conditionnel.

Qu’est-ce que le cryptage informatique ? Le chiffrement est un procédé cryptographique qui consiste à protéger des données qui sont alors incompréhensibles pour ceux qui ne possèdent pas la clé de chiffrement.

Le chiffrement est une méthode qui consiste à protéger des documents en les rendant illisibles à toute personne n’ayant pas accès à une clé dite de déchiffrement.

Le principe du cryptage est de cacher des informations, des données sensibles ou des données personnelles aux personnes qui n’ont pas le droit de les voir. Il permet d’occulter complètement l’information afin de préserver sa confidentialité.

Crypter n’est pas crypter Le mot « cryptage » qui ressemble au mot cryptage mais signifie en fait « cryptage » alimente également la confusion. Le cryptage est une technique connue sous le nom de cryptographie (protection par code secret) et fait partie d’une série de techniques appelées cryptologie.

Quelle est la différence entre l’encodage et le cryptage ? En première approximation, le chiffrement n’utilise pas de clé de chiffrement. Si vous décryptez les données cryptées, cela fonctionne bien, mais si vous décryptez les données cryptées sans connaître la clé, bravo à vous, vous avez été piraté.

La terminologie du « chiffrement » revient à chiffrer un fichier sans connaître sa clé et donc à ne pas pouvoir le déchiffrer ultérieurement. En termes simples, c’est comme une serrure à combinaison sans code. Le terme français exact accepté est donc cryptage.

En français, chiffrer un fichier est un abus de langage car il ne fait pas référence à la notion de clé de chiffrement. Concrètement, chiffrer un fichier est possible : cela signifie chiffrer un document sans connaître la clé de chiffrement.

La cryptographie est l’une des disciplines de la cryptologie qui tente de protéger les messages (garantir la confidentialité, l’authenticité et l’intégrité), souvent à l’aide de secrets ou de clés.

Où la cryptographie est-elle utilisée ? La cryptographie est principalement utilisée pour protéger un message considéré comme confidentiel. Cette méthode est utilisée dans divers domaines, tels que B. Défense, Informatique, Protection des données, etc.

Confidentialité : garantir que seul le destinataire peut lire le message en le rendant illisible pour les autres. Authenticité : assurez-vous que le message provient de l’expéditeur avec une signature vérifiable. Intégrité : S’assurer que le message n’a pas été modifié depuis son envoi.

L’empereur romain Jules César est crédité d’avoir inventé le cryptage très simple, qui consiste à décaler l’alphabet d’une ou plusieurs lettres.

Les algorithmes de chiffrement sont des étapes d’un processus qui convertit le texte en clair en texte chiffré. Les origines sont des techniques de cryptage manuel ou des chiffrements utilisés depuis des siècles. Pour cette raison, le terme chiffrement ou chiffrement est souvent synonyme d’algorithme de chiffrement.

La cryptologie permet d’identifier précisément si le message ou l’information a été altéré(e) par inadvertance. Une « fonction de hachage » permettra d’attribuer à un message, un fichier ou un répertoire une empreinte unique qui peut être calculée et vérifiée par n’importe qui.

Crypter un message pour qu’il reste secret s’appelle le cryptage. La méthode inverse, qui consiste à retrouver le message d’origine, est appelée décryptage. Le chiffrement se fait généralement à l’aide d’une clé de chiffrement, le déchiffrement nécessite une clé de déchiffrement.

Aujourd’hui, les entreprises font exactement la même chose : pour que personne ne leur vole leurs idées, elles utilisent la cryptographie en cryptant leurs communications et leurs documents ; c’est devenu incontournable. Les États eux-mêmes l’utilisent pour éviter d’être espionnés.

Le chiffrement se fait généralement à l’aide d’une clé de chiffrement, le déchiffrement nécessite une clé de déchiffrement. Il existe essentiellement deux types de clés : Clés symétriques : il s’agit de clés utilisées à la fois pour le chiffrement et le déchiffrement.

Les algorithmes de chiffrement sont des étapes d’un processus qui convertit le texte en clair en texte chiffré. Les origines sont des techniques de cryptage manuel ou des chiffrements utilisés depuis des siècles. Pour cette raison, le terme chiffrement ou chiffrement est souvent synonyme d’algorithme de chiffrement.

La cryptanalyse est la technique qui consiste à dériver du texte en clair à partir d’un texte chiffré sans posséder la clé de chiffrement. Le processus consistant à essayer de comprendre un message spécifique s’appelle une attaque.

Sources :