Étymologiquement, la cryptologie est la science (λόγος) du secret (κρυπτός). Elle combine la cryptographie (« écriture secrète ») et la cryptanalyse (étude des attaques contre les méthodes cryptographiques). Aujourd’hui, la cryptologie ne se limite plus à l’authentification par mot de passe. A voir aussi : Comment annuler essai gratuit LinkedIn Premium ?.

Quels sont les 4 objectifs de l’écriture ? Confidentialité : garantir que seul le destinataire peut lire le message, ce qui le rend illisible pour les autres. Vérification : vérifier que le message provient de l’expéditeur avec une signature vérifiée. Honnêteté : s’assurer que le message n’a pas été modifié depuis son envoi.

Le mot « chiffrement » signifie chiffrer un fichier sans en connaître la clé et sans pouvoir le télécharger ultérieurement. En termes simples, c’est comme avoir une serrure intégrée sans code. Voir l’article : Quel est le chiffre qui porte bonheur ?. Le mot français correct reconnu est alors un secret.

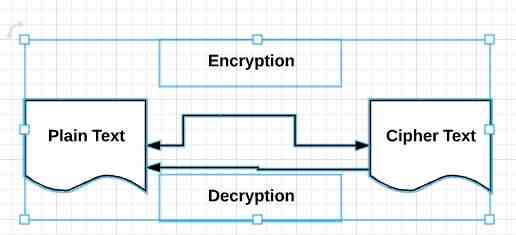

Le chiffrement est une forme de protection des documents qui les rend illisibles pour quiconque n’a pas accès à la clé dite de déchiffrement.

Le cryptage (ou cryptage) est un procédé secret par lequel on veut rendre la compréhension d’un document impossible à quiconque ne possède pas de mot de passe (de). Ce principe dépend généralement du principe d’obtention de l’exigence.

Le cryptage (ou cryptage) est un procédé secret par lequel on veut rendre la compréhension d’un document impossible à quiconque ne possède pas de mot de passe (de). Ce principe dépend généralement du principe d’obtention de l’exigence. Ceci pourrez vous intéresser : Quel est le concurrent direct de Google ?.

Pour vérifier cet usage, la cryptologie combine quatre fonctions principales : clé ou pas de clé, signature numérique et chiffrement.

Le chiffrement est une forme de protection des documents qui les rend illisibles pour quiconque n’a pas accès à la clé dite de déchiffrement.

La cryptologie, étymologiquement « science secrète », peut en réalité être considérée comme une science de courte durée. Contient la collecte de donnéesâ € « texte secret » et la cryptanalyse dambe « l’analyse de ce dernier.

L’alphabet le plus simple, composé d’une ou plusieurs lettres, a été attribué à l’empereur romain Jules César.

Etude/Formation pour devenir Cryptologue Baccalauréat niveau 5 est le minimum requis (maîtrise ou spécialisation en cryptologie, réseaux et protocole, mathématiques appliquées, et application au vote et cryptologie.

Place Polybe L’historien grec Polybe trouve son origine dans le premier processus secret de conversion des homosexuels.

Qui a inventé le chiffre de César ? Vigenère était diplomate au service des ducs de Nevers et des rois de France. C’est en 1586 qu’il publie le Traité des nombres, ce qui explique son nouveau nombre. L’idée de Vigenère est d’utiliser le chiffre César, mais au lieu de la récupération, il est utilisé pour changer de lettre en lettre.

L’alphabet le plus simple, composé d’une ou plusieurs lettres, a été attribué à l’empereur romain Jules César.

Le développement des derniers siècles. La science de la cryptographie a lentement évolué au cours des siècles. Une percée majeure dans la cryptographie est décrite, bien qu’elle n’ait peut-être jamais été construite, par Thomas Jefferson dans les années 1790.

Il a été créé par un Allemand, le Dr. Arthur Scherbius. C’est la naissance d’Enigma, une machine portable qui utilise des rotors sur des cylindres pour stocker et trier des messages.

Définition 1 Dans ses batailles, l’empereur romain JULES CÉSAR garda secrets les messages qu’il envoyait à ses officiers. La méthode de vote consistait à faire pivoter les lettres 3 fois vers la droite, dans l’alphabet. Cette méthode secrète s’appelle Caesar Cipher, ou Caesar Code.

Pour définir le message, basculez 3 lettres vers la gauche et revenez à l’extrême droite si nécessaire. Il est possible de remplacer les lettres par une valeur spéciale de n (qui peut être définie de la même manière comme une lettre) appelée clé.

Chiffre de César. César a utilisé une lettre pour ses lettres, tournant 3 lettres vers la droite. Aujourd’hui, le terme « Chiffres César » fait référence à chaque substitution de ciment, pas nécessairement 3 ; Le code de César.

Il a été créé par un Allemand, le Dr. Arthur Scherbius. C’est la naissance d’Enigma, une machine portable qui utilise des rotors sur des cylindres pour stocker et trier des messages.

Le premier alphabet bien connu est l’alphabet utilisé par Jules César vers 58 av. J-C. Il est maintenant appelé « chiffres de César ». César a frappé chaque lettre avec ses commandements.

Le développement des derniers siècles. La science de la cryptographie a lentement évolué au cours des siècles. Une percée majeure dans la cryptographie a été décrite, bien qu’elle n’ait peut-être jamais été construite, par Thomas Jefferson dans les années 1790.

L’assiette de César était un code utilisé par Jules César à cette époque, d’où son nom. C’est une fonction de décalage. L’alphabet a été pris comme référence et pour écrire son message, Jules César a changé l’alphabet à 3 lettres à droite.

Comment le mot de passe est-il déterminé ? Pour définir le message, basculez 3 lettres vers la gauche et revenez à l’extrême droite si nécessaire. Il est possible de remplacer les lettres par une valeur spéciale de n (qui peut être définie de la même manière comme une lettre) appelée clé.

Chiffre de César. César a utilisé une lettre pour ses lettres, tournant 3 lettres vers la droite. Aujourd’hui, le terme « Chiffres César » fait référence à chaque substitution de ciment, pas nécessairement 3 ; Le code de César.

La rédaction de l’Alphabet Futura est un secret très simple, consistant à changer les lettres en une ou plusieurs, attribuées à l’empereur romain Jules César. Vous aimez nos Questions/Réponses Mathématiques ?

Comment mettre en place les lettres de César ? (Principe de déchiffrement) Lorsque César déplie une lettre elle est remplacée par une autre en remplaçant l’alphabet. Exemple : décrypter GFRGHA avec 3. Pour régler G, prenez l’alphabet et regardez les trois lettres avant : il y a D.

Comment mettre en place les lettres de César ? (Principe de déchiffrement) Lorsque César déplie une lettre elle est remplacée par une autre en remplaçant l’alphabet. Exemple : décrypter GFRGHA avec 3. Pour régler G, prenez l’alphabet et regardez les trois lettres avant : il y a D.

Comment prononcer un message sur les roues de César Il s’agit d’énoncer la lettre du grand cercle égale à la lettre du petit cercle. Par exemple, nous avons décidé que A donnerait H. La clé est donc : 7, définissez le code.

La méthode de vote consistait à faire pivoter les lettres 3 fois vers la droite, dans l’alphabet. Cette méthode secrète s’appelle Caesar Cipher, ou Caesar Code. Le nombre de rangées circulaires de lettres s’appelle la clé. (JULES CÉSAR utilise alors la touche correspondante 3).

Chiffre de César. César a utilisé une lettre pour ses lettres, tournant 3 lettres vers la droite. Aujourd’hui, le terme « Chiffres César » fait référence à chaque substitution de ciment, pas nécessairement 3 ; Le code de César.

Quand la loi de César a-t-elle été inventée ? C’est en 1586 qu’il publie le Traité des nombres, ce qui explique son nouveau nombre. L’idée de Vigenère est d’utiliser le chiffre César, mais au lieu de la récupération, il est utilisé pour changer de lettre en lettre.

La rédaction de l’Alphabet Futura est un secret très simple, consistant à changer les lettres en une ou plusieurs, attribuées à l’empereur romain Jules César. Vous aimez nos Questions/Réponses Mathématiques ?

La rédaction de l’Alphabet Futura est un secret très simple, consistant à changer les lettres en une ou plusieurs, attribuées à l’empereur romain Jules César.

Quand la loi de César a-t-elle été inventée ? Le code a été nommé d’après Jules César, né en 100 av. JC et ses témoins (comme Suétone) prouvent qu’il a utilisé cette alternative pour protéger ses communications militaires. La date exacte de création et son véritable auteur sont inconnus.

Comment mettre en place les lettres de César ? (Principe de déchiffrement) Lorsque César déplie une lettre elle est remplacée par une autre en remplaçant l’alphabet. Exemple : décrypter GFRGHA avec 3. Pour régler G, prenez l’alphabet et regardez les trois lettres avant : il y a D.

Comment voter pour votre article ? Faites glisser vos roues dans une rangée de lettres. Si vous faites correspondre la lettre A et la lettre K vous pouvez le donner comme indice : avocat = A vaut K ! Lorsque vos lettres sont alignées, arrêtez de toucher les roues et commencez à écrire votre message.

Pour vérifier cet usage, la cryptologie combine quatre fonctions principales : clé ou pas de clé, signature numérique et chiffrement.

Qu’est-ce que le principe de confidentialité ? Le cryptage (ou cryptage) est un procédé secret par lequel on veut rendre la compréhension d’un document impossible à quiconque ne possède pas de mot de passe (de). Ce principe dépend généralement du principe d’obtention de l’exigence.

Les algorithmes de chiffrement sont les étapes du processus de conversion du texte brut en texte secret. L’origine en est les techniques d’écriture manuscrite, ou lettres, qui sont utilisées depuis des siècles. C’est pourquoi le mot chiffrement ou chiffrement est souvent similaire à l’algorithme de chiffrement.

Certains des algorithmes asymétriques les plus largement utilisés sont :

Algorithme AES ou Rijndael En octobre 2000, c’était le dernier algorithme de Rijndael à remporter ce concours. Il deviendra alors la nouvelle norme secrète pour les agences gouvernementales américaines. Il est alors renommé AES pour Advanced Encryption.

Il existe deux principaux types de cryptage : le cryptage asymétrique et le cryptage asymétrique. Les mots de passe permettent de chiffrer et de déverrouiller le contenu d’une même clé, alors appelée « clé secrète ».

Les avantages et les inconvénients des secrets asymétriques asymétriques sont difficiles à comprendre et à utiliser. L’essentiel est que le mot de passe doit être partagé avec le destinataire. Dans PEM, le mot de passe est crypté avec le mot de passe de l’utilisateur.

Le filtrage intégré consiste en :

Sources :